写在前面

最近在研究渗透测试过程中如何防止被溯源的问题,经过一番折腾,得到了下面的方案,应该能够应付大部分场景了。

环境搭建

由于部分蜜罐很可能会尝试获取浏览器的 Cookie 和本地文件等信息,用来分析攻击者的来源和身份,所以不建议直接在自己的物理机上进行测试。为了最大限度地防止溯源,最好的方案就是把敏感操作全部放到虚拟机中进行,并对虚拟机的网络流量进行隔离,使可疑痕迹尽可能与自己的物理机无关。

搭建这样的一套环境,需要准备以下工具:

- VMware Workstation 17

- Proxifier 4.12

- 匿名代理服务

- 匿名手机卡(可选)

虚拟机

VMware Workstation 是常用的虚拟机软件了,在下面的防溯源方案中,对虚拟机的操作系统没有特别的要求,用 Kali 或 Windows 都可以。如果使用 Windows 的话,尽量用英文原版,并打好补丁,防止被溯源反制。

网络配置上,使用 VMware 的虚拟网络编辑器创建一个 NAT 网络,将虚拟机接入这个 NAT 网络中:

Proxifier

Proxifier 能在系统级别强制对进程的 Web 请求进行代理,使原本不支持代理的应用都能将请求发送到指定的代理服务器上。

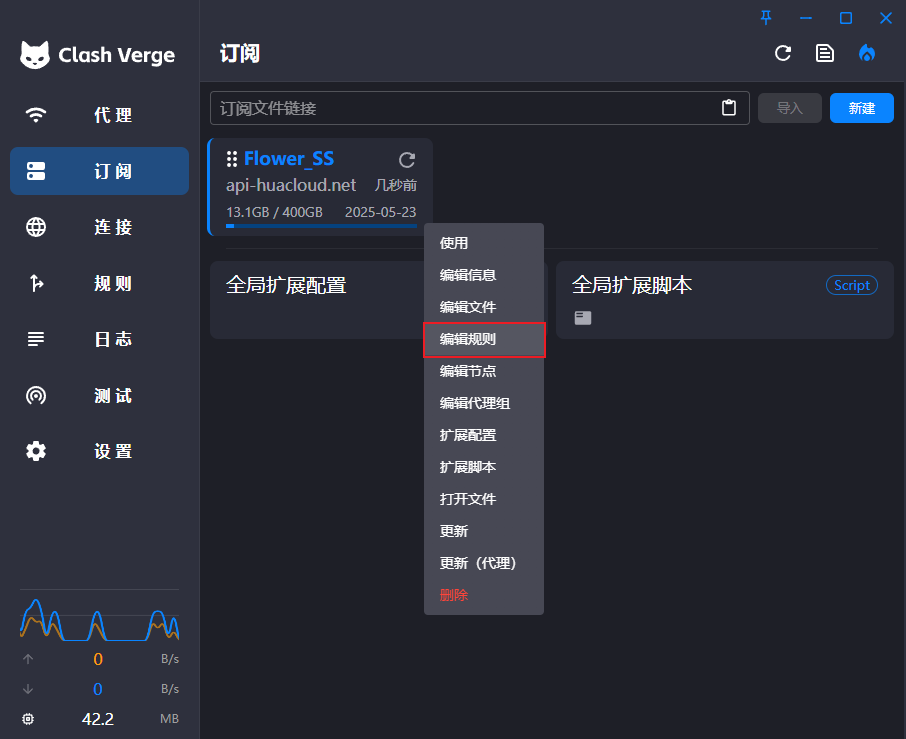

首先需要先准备一个代理服务器,最好使用匿名的代理服务商,用 USDT 等虚拟币进行支付,也可以使用普通的 Clash 订阅,但注意不要留下任何与自己相关的信息。

添加 Porxy Server,我这里就先用本地的 Clash 举例:

设置代理规则:

添加进程名单:

vmware.exe; vmnetcfg.exe; vmnat.exe; vmrun.exe; vmware-vmx.exe; mkssandbox.exe; vmware-hostd.exe; vmnat.exe; vmnetdhcp.exe

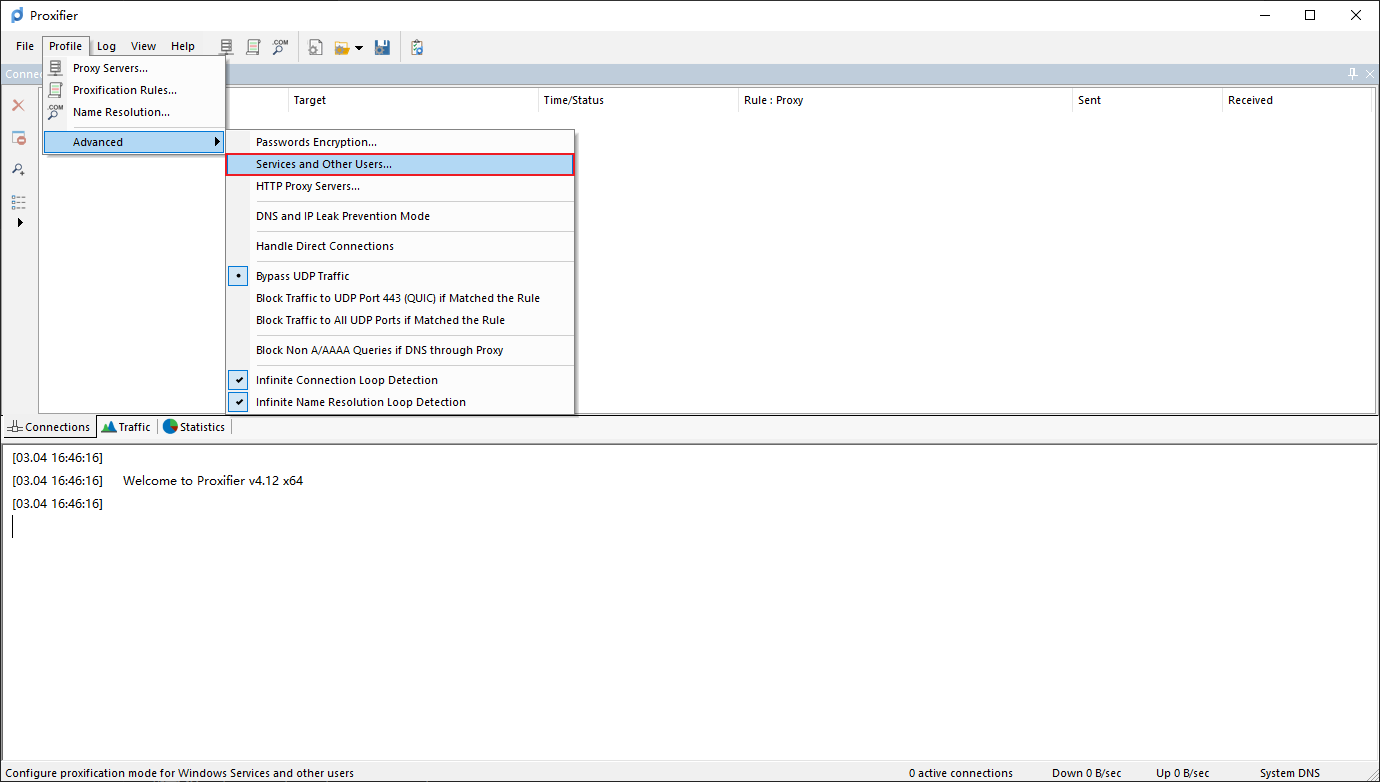

然后启用两个附加选项:

Clash

如果使用 Clash 作为代理服务器,还需要对 Proxifier 进程的流量设置一个代理规则:

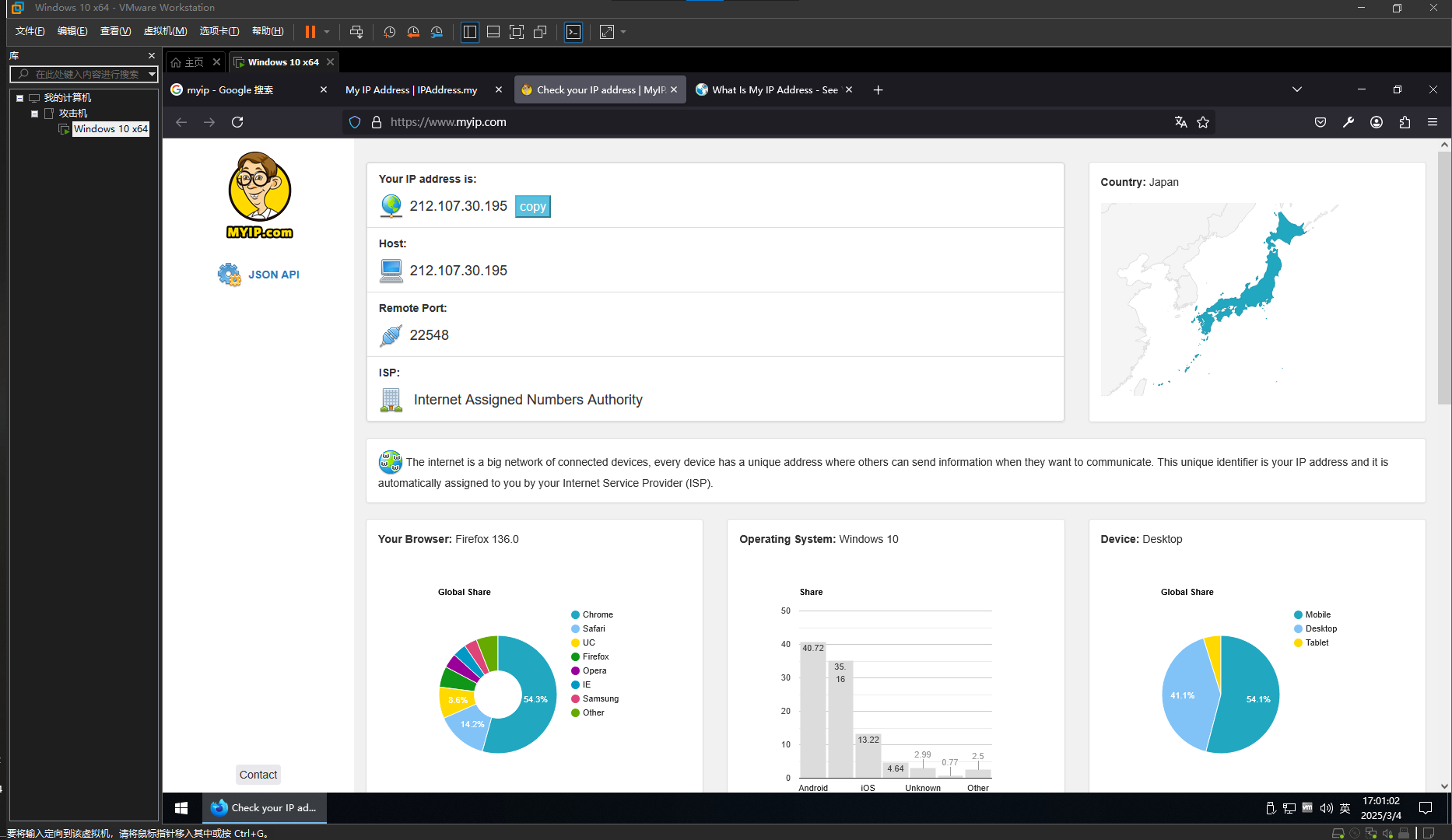

测试效果

设置完成之后,在虚拟机中尝试访问多个来源 IP 测试网站,显示的地理位置均为代理节点所在地。